Xakearen munduko erreferenteek bultzatu dute plataforma, eta bere helburua da garunaren zahartzea atzeratzeko laguntza eraginkorra eskaintzea....

Eusko Jaurlaritzako Ekonomiaren Garapen, Jasangarritasun eta Ingurumen Saileko erakundea, euskal industria bultzatzea helburu duena.

Zurea bezalako enpresekin lan egiten dugu, errazago murgildu zaitezen digitalizazioan eta zibersegurtasunean eta laguntza bat izan dezazun martxan jartzean. Zurekin batera, modu onena bilatzen dugu zure negozioa beste herrialde batzuetara zabaltzeko edo zure kokaleku bihurtu daitezkeen espazio fisiko, pabilioi nahiz bulegoak aurkitzeko.

Badauzkagu erronkei aurre egiteko baliabideak, eta badaukagu bidea planifikatzen laguntzen digun ikuspegi global bat. Hemen aurkituko duzu adituen laguntza, eta baita ere gure konpromisoa zure proiektuan inplikatzeko.

Digitalizazio-estrategiak sartu nahi dituzu zure negozio-ereduan?

Startup bat martxan badaukazu, ideia bat baduzu edo bazkide bila bazabiltza

Finantza arloko zailtasunak dituzten ETEentzat, hazten ari diren enpresentzat…

Orain arte zeneuzkanak baino produktu hobeak garatzen dituzu

Enpresan hobekuntza bat egin nahi baduzu edo aurten bultzatzen ditugun 500 proiektu berritzaileetan parte hartu nahi baduzu

Txiki gelditu da zuen lantegia? Bulegoak, pabilioiak eta espazio modularrak abantaila bereziekin

16 bulego propio eta 80tik gora herrialdetara hedatzen den kanpo-sare bat zure nazioarteko zabalkundea azkartzeko.

Inbertitu Euskadin, negozioak egiteko eskualde onenetako batean

Babestu zure lan-ingurunea eta, intzidentziaren bat detektatzen baduzu, deitu gure larrialdietako telefonora

16 Kluster eta Klusterren Dinamizaziorako Erakunde (KDE)

Zure enpresarentzat garrantzitsua den eguneroko informazioa

Xakearen munduko erreferenteek bultzatu dute plataforma, eta bere helburua da garunaren zahartzea atzeratzeko laguntza eraginkorra eskaintzea....

Bere postontzi adimendun berriak, Univers izenekoak, edozein banaketa-enpresaren paketeak modu...

Bizkaiko multinazionala erreferentea da elektronika aurreratuan, lantegiak ditu Euskadin, Estatu...

Lowertonek freelance taldeak sortu ditu eraldaketa digitaleko proiektuak...

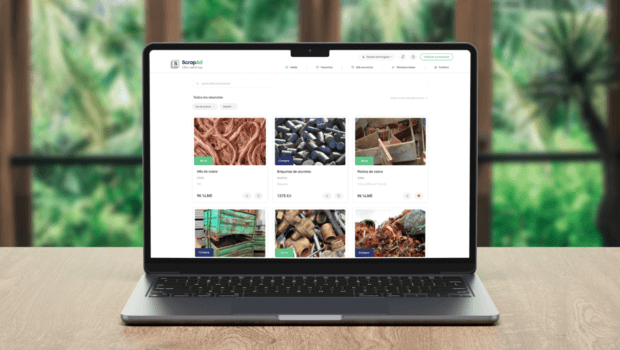

Gipuzkoako enpresak plataforma baten bidez digitalizatu du birziklatzearen transakzioen sektorea,...

Gaur albiste dira Konputazio Kuantikoa, Barredromoa, TikTok Marketing eta DoS...

Hautagaitza finalistak Ekin Breakfast berezi baten esparruan ezagutu dira. Aurreko edizioetan irabazi zuten hainbat pertsonak parte hartu dute, beren negozio-ideien bilakaera...

Euskadiko talentu ekintzaile guztia. Wake up! -ek komunikabide eta sareko blog desberdinek argitaratutako albisteen hautaketa txiki bat egunero partekatzen du Linkedinen: ideiak, proiektuak,...

Enpresen Garapenerako Euskal Agentzia gara. Eusko Jaurlaritzako Ekonomi Garapen, Jasangarritasun eta Ingurumen Sailaren menpeko erakundea.

Gaur egungo eraldaketa-aukerak aprobetxatuko ditugu aurrera egiteko industria jasangarri, digital eta sozialago bateranzko bidean.